Suoja kiristysohjelmilta

Kiristysohjelma on troijalainen, joka muuttaa uhrin tietokoneen käyttäjätietoja, jotta uhri ei voi enää käyttää tietoja tai tietokoneen kaikkia toimintoja. Kun tiedot on ”otettu panttivangiksi” (estetty tai salattu), käyttäjä saa lunnasvaatimuksen. Siinä uhria kehotetaan lähettämään hyökkääjälle rahaa. Saatuaan rahat kyberrikollinen lähettäisi uhrille ohjelman, jolla tämä voi palauttaa tiedot tai tietokoneen toiminnan.

Kiristysohjelmat kuuluvat tällä hetkellä verkkomaailman yleisimpiin uhkiin seuraavista syistä:

- uhalla on selkeä rahastusmalli

- tällaisia haittaohjelmia on helppo toteuttaa.

Kiristysohjelma voi olla monimutkainen tai yksinkertainen aiotuista uhreista riippuen:

- yleisiä kiristysohjelmia levitetään laajalti haittakoodia sisältävillä roskapostikampanjoilla, haittaohjelmien jakelualustoilla jne.

- monimutkaisia kiristysohjelmia käytetään kohdistetuissa hyökkäyksissä.

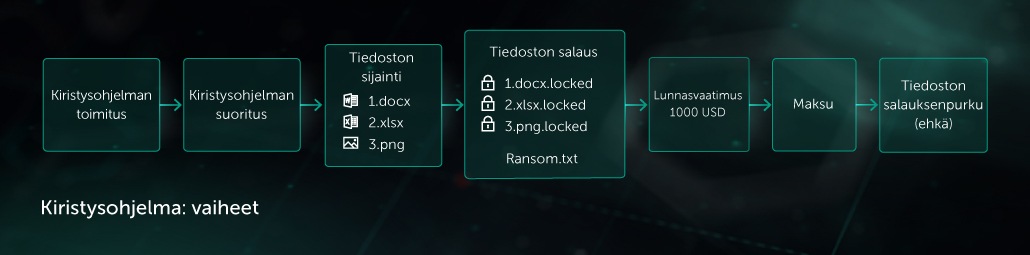

Kiristysohjelmahyökkäyksessä on useita vaiheita:

- levitys uhrin koneeseen: haitallinen liite roskapostiviestissä, haavoittuvuuden hyväksikäyttö, kohdistetussa hyökkäyksessä tunkeutuminen

- suoritus: käyttäjän tärkeiden tiedostojen salaaminen

- lunnasvaatimus

- tietojen salauksen purku (valinnainen).

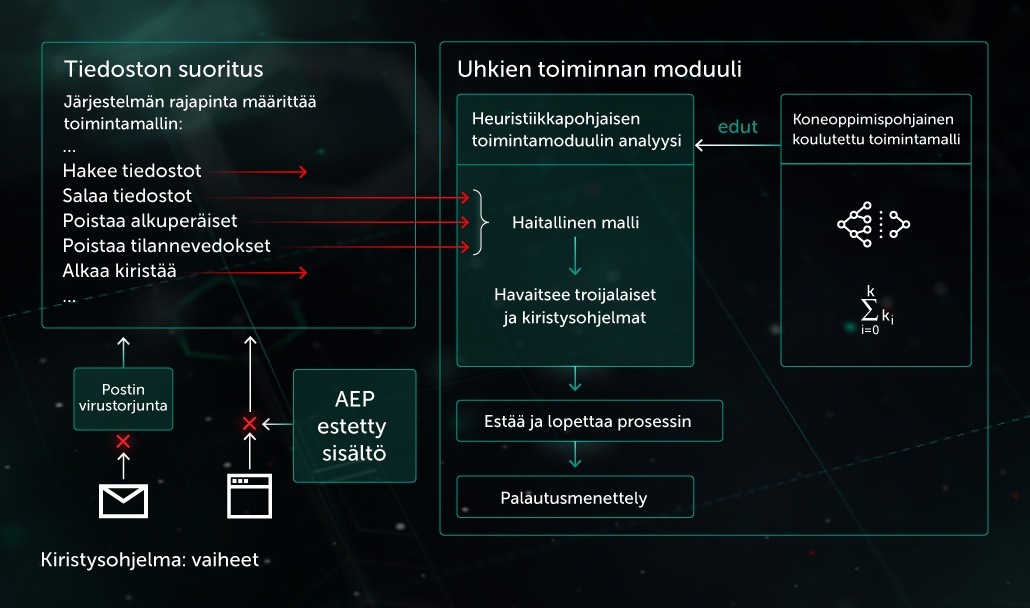

Jotta suojausratkaisu voi suojata tehokkaasti kiristysohjelmilta, siinä on käytettävä monitasoista suojausmallia. Kasperskyn monitasoisen uuden sukupolven suojauksen ansiosta tuotteet tunnistavat kiristysohjelmat sekä hyökkäyksen levitys- että suoritusvaiheessa. Tutustutaanpa näihin vaiheisiin.

Levitysvaihe: haitallinen liite roskapostiviestissä

Nykyisin yksi yleisimmistä keinoista levittää kiristysohjelmia on lähettää sähköpostissa arkistoja, jotka sisältävät suoritettavia komentosarjoja (roskaposti). Yksi vaihtoehto on käyttää liitteinä Microsoft Office -asiakirjoja, joissa on haitallisia makroja.

Kasperskyn tuotteissa sähköpostin virustorjuntakomponentti analysoi viestin koko kontekstin (myös sähköpostin liitteet) ja käyttää sisältöön vahvaa heuristiikkaa.

Levitysvaihe: haavoittuvuuksien hyväksikäyttö

Hyväksikäytön esto on erityinen komponentti, joka estää haittaohjelmien (mukaan lukien kiristysohjelmien) tunkeutumisen ohjelmiston haavoittuvuuksien kautta. Tärkeimpiä sen suojaamia sovelluksia ovat esimerkiksi selaimet, toimistosovellukset ja PDF-lukuohjelmat. Aina kun mainitussa ohjelmistossa ilmenee epäilyttäviä toimia, kuten aliprosessin käynnistys, komponentti suorittaa toiminnalle tietoturva-analyysin ja vertaa sitä haitallisiin malleihin. Hyväksikäytön esto auttaa torjumaan kiristysohjelmia, joihin kuuluu esimerkiksi CryptXXX.

Vuonna 2017 havaittiin verkon haavoittuvuuksien käyttöä kiristysohjelmien jakeluun. WannaCry-kiristysohjelmaa levitettiin käyttämällä hyväksi SMB-haavoittuvuutta. Tällaisen hyökkäyksen voi pysäyttää vain verkkotasolla. Kasperskyn tuotteissa on erityinen komponentti verkkoliikenteen analysointiin: tunkeutumisenhavaitsemisjärjestelmä (IDS). Tämä komponentti analysoi verkkopaketit alhaisella tasolla ja käyttää niihin heuristisia malleja haitallisen verkkotoiminnan tunnistamiseksi. Sama komponentti tunnistaa EternalBlue-/EternalRomance-hyökkäykset. Se auttoi estämään WannaCry-tartunnan.

Suoritusvaihe

Uhkatoimijat pyrkivät ohittamaan staattisen tunnistuksen eri menetelmin. Silloin toiminnan tunnistuksesta tulee viimeinen, mutta tehokkain suojauskeino. Haitalliset mallit löydetään analysoimalla prosessin kukin toiminto. Sen jälkeen tuote keskeyttää prosessin ja kumoaa muutokset korjausmoduulin avulla. Toimintaan perustuva tunnistus on tehokasta myös aiemmin tuntemattomien uhkien osalta, esimerkiksi kiristysohjelmien kohdalla. Kiristysohjelman perusmallissa on useita vaiheita:

- Etsi tärkeät tiedostot uhrin koneelta.

- Lue kunkin tiedoston sisältö.

- Salaa sisältö ja tallenna muutokset levylle.

Toiminnan moduuli löytää vastaavan haitallisen toiminnan mallin, estää prosessin ja kumoaa muutokset korjausmoduulin avulla. Tunnettuja tapauksia, joissa kiristysohjelma on löydetty tällaisen mallin avulla, ovat esimerkiksi Polyglot ja WannaCry (haittaohjelman salausosio).

Kiristysohjelmien tunnistus ei rajoitu edellä mainittuun malliin, vaan myös monet muut voivat toimia tehokkaasti tämäntyyppisten uhkien torjunnassa. Tämän lähestymistavan tehokkuus todistettiin heinäkuussa 2017 tapahtuneen ExPetr-kiristysohjelmahyökkäyksen yhteydessä. Uhkatoimijat käyttivät Petya-kiristysohjelman alatason osaa ja salasivat päätiedostotaulukon (MFT, sisältää NTFS-tiedostojärjestelmän kaikkien tiedostojen ja hakemistojen metatiedot). Se suoritettiin käyttämällä ylätason komponenttia, joka korvasi levyn pääkäynnistystietueen (MBR). Uhkien toiminnan moduuli merkitsee tällaisen toiminnan haitalliseksi ja pysäyttää prosessin. Vaikka muut uhkatoimijat kirjoittaisivat samankaltaisia kiristysohjelmia, niiden toiminnot epäonnistuisivat hämäystekniikoiden ja emuloinnin estotekniikoiden tyypistä riippumatta.

Kiristysohjelmat kohdistetuissa hyökkäyksissä

Vuonna 2017 Kasperskyn asiantuntijat löysivät useita ryhmiä, jotka hyökkäsivät organisaatioihin tavoitteenaan yksi asia: niiden tietojen salaaminen.

Monissa kohdistetuissa hyökkäyksissä käytettiin sallittuja levyjen/tiedostojen salaussovelluksia. Näitä olivat esimerkiksi salaukseen käytetty DiskCryptor ja yritysverkoissa massa-asennuksiin käytetty PSExec. Luvallisten hyötysovellusten staattinen ja toimintaan perustuva tunnistus olisi tehotonta, koska sallittu käyttö tuottaisi vääriä osumia. Tästä syystä hyötysovellusten käytön koko konteksti on kerättävä ja analysoitava. Edellä mainitussa esimerkissä sallitun salaussovelluksen asennuksen malli PSExec-ohjelmalla voisi olla epäilyttävä ja tuotteen pakottamat suojaustoimet voisivat estää tietojen vioittumisen ilman, että muut käyttäjät saavat vääriä hälytyksiä.