Piilohallintaohjelmien esto- ja korjaamistekniikat

Piilohallintaohjelma (rootkit) on haittaohjelma, joka käyttää eri tekniikoita haittakoodin ja haitallisten toimien piilottamiseen havaitsemiselta ja ehkäisee korjaukset, joita virustorjunta pyrkii tekemään. Piilohallintaohjelmien estotekniikka, joka kuuluu Kasperskyn monitasoiseen uuden sukupolven suojaukseen, havaitsee näiden piilohallintaohjelmien aiheuttamat aktiiviset tartunnat ja suorittaa korjaukset järjestelmissä.

Useimmissa tapauksissa piilohallintaohjelmaan sisältyy ohjain (tai useita ohjaimia), ja se toimii ydintilassa ja suorittaa joitakin tai kaikki seuraavista toiminnoista:

- piilottaa tallennustilan (HDD) tiedostoja, Windows-rekisteriavaimia ja -arvoja, järjestelmän prosesseja, ladattuja moduuleja, muistialueita (tiedostottomat haittaohjelmat), verkkotoimintoja, levyn sektoreita, muita kohteita ja artefakteja

- ehkäisee virustorjuntaa muokkaamasta ja/tai poistamasta piilohallintaohjelmaa, jos sellainen havaitaan, ja palauttaa muutetut piilohallintaohjelmat

- tarjoaa haittakoodille tai haitallisille sovelluksille pääsyn käyttöjärjestelmän ytimeen (pysäyttämään virustorjunnan prosessit), lisää haittakoodia luvallisiin prosesseihin, kaappaa verkkoliikenteen (nuuskinta), tallentaa näppäinpainallukset jne.

Haittaohjelmien kirjoittajat pyrkivät siihen, että heidän haittakoodinsa voi toimia pitkiä aikoja kohteena olevassa isäntäkoneessa, vaikka siinä olisi virustorjuntaohjelmisto. Tästä syystä heidän on käytettävä eri tekniikoita, joilla häiritään aktiivisen tartunnan havaitsemista ja korjaamista. He voivat käyttää käyttöjärjestelmän dokumentoituja ja dokumentoimattomia menetelmiä. Piilohallintaohjelmissa käytetään erilaisia kaappaamistapoja käyttäjä- ja ydintilassa, objektien manipulointia (DKOM), suodatinohjainten ja vastakutsutoimintojen ohittamistekniikoita jne. Jotta piilohallintaohjelmat voivat toimia uhrijärjestelmissä mahdollisimman pitkään, niiden suorituksen on alettava käyttöjärjestelmän käynnistyksen alkuvaiheissa, jotta ne tartuttavat käynnistyssektorit, kuten pääkäynnistystietueen (MBR) ja käynnistyssektorin (VBR). Tällä tavoin toimivasta piilohallintaohjelmasta (rootkit) käytetään nimitystä bootkit.

Kasperskyn piilohallintaohjelmien estotekniikat

- Aktiivisen tartunnan haku käyttöjärjestelmän järjestelmämuistista

- Kaikkien automaattisen käynnistyksen mahdollisesti käyttämien sijaintien tarkistus

- Korjaus, jos aktiviinen tartunta havaitaan, palautus käyttöjärjestelmän käynnistyksen alkuvaiheessa

- Aktiivisten tartuntojen neutralointi, kun tuote asennetaan tartunnan saaneeseen järjestelmään

Tässä monivaiheisessa ja usean moduulin suojaustekniikassa käytetään kahta lähestymistapaa aktiivisen tartunnan havaitsemiseen ja neutralointiin: tarkkaa ja yleistä. Kasperskyn tuotteissa käytetään kumpaakin lähestymistapaa.

Tarkka lähestymistapa: havaitsemisen ja neutraloinnin menetelmät kohdistetaan tiettyihin rootkit-tekniikoihin, kuten olemassaolon piilottamiseen tai virustorjunnan suorittamien korjausten ehkäisemiseen. Tällä lähestymistavalla voi suojautua piilohallintaohjelmalta lyhyessä ajassa senhetkisten hyökkäysten torjumiseksi ja säästää aikaa yleisemmän lähestymistavan kehittämiseen.

Yleinen lähestymistapa: Piilohallintaohjelmien esto tarkistaa aktiiviset prosessit, järjestelmän moduulit, muistin ja automaattisen käynnistyksen kohteet sekä tarjoaa pääsyn haittakoodiin muille virustorjuntakomponenteille, kuten emulaattorille, virustorjuntamoduulille, staattiselle heuristiikalle, koneoppimismalliin ja toimintaan perustuvalle heuristiikalle jne. Jos jokin luetelluista komponenteista käynnistyy, piilohallintaohjelmien esto puhdistaa järjestelmän.

Piilohallintaohjelmien eston komponentit

- Asennusohjelman suojaus: Torjuu aktiivisen tartunnan, kun suojaustuote asennetaan uhrijärjestelmään.

- Levyn alemman tason käyttöoikeus, rekisterin alemman tason käyttöoikeus, eristäminen: Tarjoavat alemman tason käyttöoikeuden kiintolevyyn ja Windows-rekisteriin ja ohittavat erilaiset käyttöoikeuksien kaappaamisen menetelmät. Käyttävät tekniikoita, joilla aktiivinen tartunta eristetään korjausten ajaksi.

- Käynnistysvaiheen puhdistus: Suorittaa korjaukset käyttöjärjestelmän käynnistyksen alkuvaiheessa.

- Järjestelmämuistin tarkistus: Moduuli, joka hakee piilohallintaohjelmat järjestelmämuistista ja suorittaa korjaukset.

- Tiedostojärjestelmän jäsennin, rekisterin jäsennin: Jäsentää useat tiedostojärjestelmän ja Windows-rekisterin muodot.

- Kriittisten alueiden tarkistus: Moduuli tarkistaa ja korjaa automaattisen käynnistyksen kohteet ja käyttää edellä kuvattuja moduuleita.

Yksi viime vuosina kasvanut uhka liittyy laiteohjelmistoissa oleviin piilohallintaohjelmiin. Tämäntyyppiset haittaohjelmat ovat hyvin vaarallisia, koska ne suoritetaan käyttöjärjestelmän käynnistyksen alkuvaiheissa, jotta haittakoodi voi säilyä järjestelmässä, vaikka levy alustetaan ja käyttöjärjestelmän käynnistetään uudelleen. Ensimmäiset UEFI-piilohallintaohjelmat löydettiin vuonna 2015. Seuraavina vuosina havaittiin tällaisilla piilohallintaohjelmilla suoritettuja onnistuneita APT-hyökkäyksiä.

Tämän uhan torjumiseksi piilohallintaohjelmien eston tekniikkoihimme sisältyy Laiteohjelmiston tarkistus, joka analysoi ROM-muistin BIOSin sisällön, kun Kriittisten alueiden tarkistus on käynnissä. Tämä tekniikka toimii järjestelmissä, jotka käynnistetään UEFI-tilassa tai vanhassa tilassa (BIOS).

Laiteohjelmiston tarkistus toimii seuraavasti:

- Erillinen ohjain tekee vedoksen ROM-muistin BIOSin sisällöstä.

- Tarkistus tutkii vedoksen käyttämällä piilohallintaohjelmien tunnistuksen heuristiikkaa.

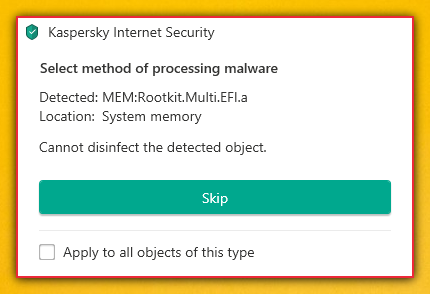

- Jos haittakoodia havaitaan, käyttäjälle ilmoitetaan siitä hälytyksellä, jossa näkyy haittaohjelman sijainti (Järjestelmämuisti) ja tila, jossa järjestelmä käynnistettiin (MEM:Rootkit.Multi.EFI.a UEFI-tilalle, MEM:Rootkit.Multi.BIOS.a vanhalle tilalle).

- Koska ROM-muistin BIOSin korvaaminen voi olla vaarallinen toimenpide ja tehdään alustakohtaisesti, tämäntyyppiselle tartunnalle ei suoriteta automaattista korjausta. Jos piilohallintaohjelma havaitaan, pyydä tukipalveluiltamme ohjeet siihen, miten ROM-muistin BIOS korvataan käsin. Pahimmassa tapauksessa voit joutua vaihtamaan emolevyn.

UEFI-piilohallintaohjelman havaitsemisen hälytys Kaspersky Internet Securitysta

Kasperskyn Laiteohjelmiston tarkistus havaitsee kaikki tunnetut UEFI-piilohallintaohjelmat, joita ovat esimerkiksi Hacking Team (VectorEDK), Lojax (DoubleAgent) ja Finfish. Niiden heuristiikat päivitetään säännöllisesti ja ne perustuvat Kasperskyn ja muiden toimittajien asiantuntijoiden löytämien piilohallintaohjelmien tutkimiseen. Laiteohjelmiston tarkistusta käytetään kaikissa päätuotteissamme (Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Endpoint Security for Business jne.).